Sécurité : Acteur étatiques

2.3 Snowden

En quelle année est-ce qu'Edward Snowden à commencé a publier des informations sur la surveillance électronique ?

- 2013

Commençons ce TP par un tour rapide des points vus en cours.

Quel est le nom de la principale agence de sécurité et de surveillance électronique aux Etats Unis ?

En quelle année est-ce qu'Edward Snowden à commencé a publier des informations sur la surveillance électronique ?

Quels sont les noms des programmes suivants ?

Dans le cadre du programme « Lustre », quel opérateur de télécommunication français fournit de grandes quantités de données privées (appels téléphoniques) à la DGSE (France), le GCHQ (GB) et la NSA (Etats Unis) ?

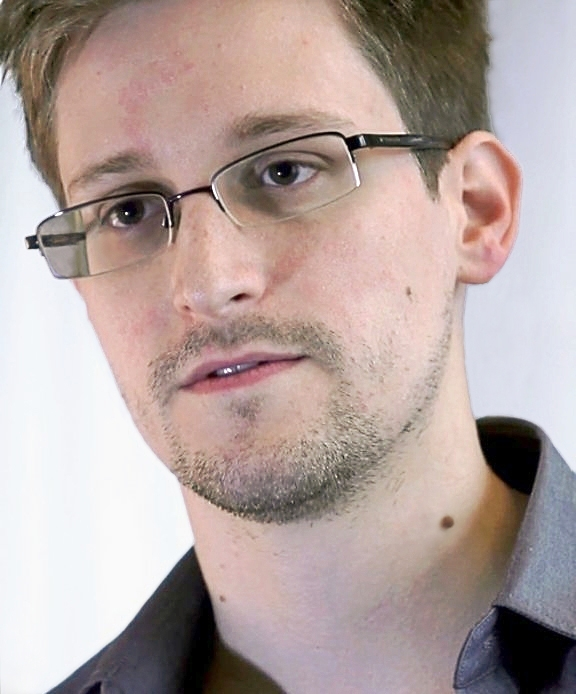

Le programme RAMPART-A surveille un grand volume de données traversant les principales fibres optiques d'internet / télécommunications avec la collaboration de nombreux pays.

Quel volume de données sont traitées ?

Pour stocker et traiter les données interceptées, la NSA a construit un très grand data center.

Comment s'appelle l'Etat des Etats Unis où se trouve ce data center ?

Il est estimé que le datacenter à Bluffdale dans le Utah peut stocker entre 3 et 12 exaoctets de données.

Combien de disques durs de 2 To sont nécessaires pour stocker 6 exaoctets de données ?

Quel est le nom "technique" d'une faille de sécurité qui n'est pas encore publiée et qui peut permettre de prendre le contrôle d'une machine ?

Beaucoup de sites web (banques, Google, Facebook, ...) utilisent https (SSL) pour crypter les échanges de données entre le navigateur et le serveur.

Est-ce que ces données cryptées peuvent être lues par la NSA ?

Prenez le temps de revoir votre cours sur le chiffrement.

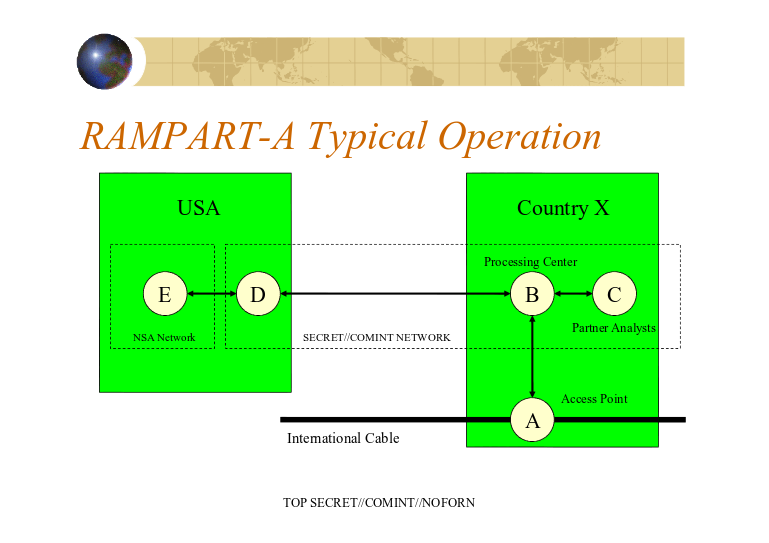

Alice veut envoyer à Bob un message secret utilisant le chiffrement par clés asymétriques.

Quelles affirmations sont vraies ?

Une fois qu'Alice a crypté le message avec la clé publique de Bob, est-ce qu'Alice peut déchiffrer ce message ?

Mallory réussit à voir la clé publique que Bob envoie à Alice.

Est-ce qu'il pourra lire le message secret envoyé par Alice à Bob ?

Mallory réussit à voir et modifier la clé publique que Bob envoie à Alice.

Est-ce qu'il pourra lire le message secret envoyé par Alice à Bob ?Comment est-ce qu'Alice peut-être sure que la clé publique qu'elle reçoit est bien celle de Bob (et pas celle de Mallory) ?

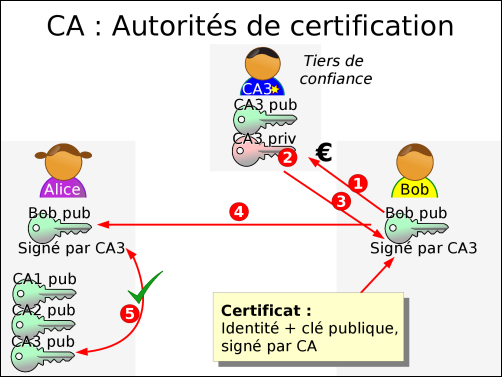

Bob utilise une Autorité de Certification (CA).

De quoi est constitué le certificat que Bob envoie à Alice ?

On a fini la révision du cours, maintenant on va voir comment c'est utilisé en pratique pour le https.

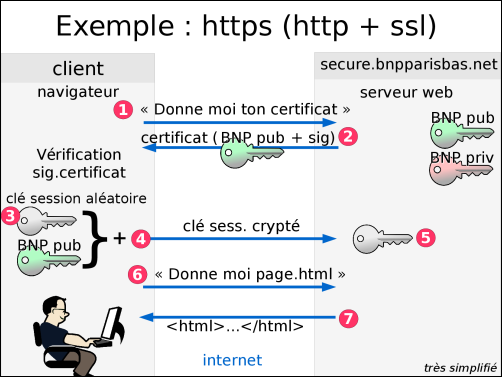

Dans notre schéma:

Le cryptage à clé asymétrique est lent, il n'est donc utilisé que pour démarrer la communication.

Ensuite le navigateur et le serveur échangent une clé symétrique secrète qui servira pour le reste de la communication.

Ici, on va s'intéresser uniquement au démarrage.

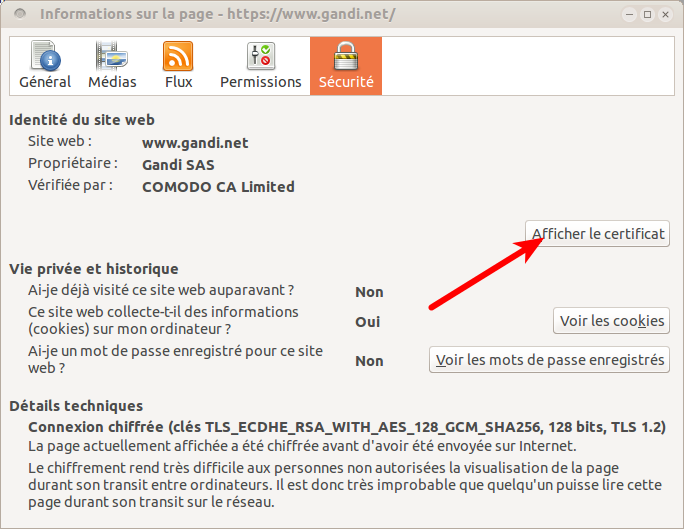

On va visiter un site web https et essayer de comprendre les informations https fournies.

Allez sur

Cliquez sur le les informations https à gauche de l'URL.

Quel est le nom de l'Autorité de certification pour ce site ?

Cliquez sur « plus d'informations », puis « afficher le certificat ».

On a vu qu'un certificat était constitué de 3 informations importantes :

On va essayé de retrouver ces informations.

La principale information d'identité est le « Nom commun » (CN).

Quel est le CN de ce certificat ?

On connaît donc l'identité : ce certificat est pour « www.gandi.net ».

Maintenant cherchons la clé publique de « www.gandi.net »

Cliquez sur l'onglet « Détails ».

Dans la « Hiérarchie des certificats » choisissez www.gandi.net

Cherchez des informations sur la « clé publique du sujet »

(le sujet de certificat étant www.gandi.net)

Quel est l'algorithme utilisé pour cette clé publique ?

Cette clé publique utilise l'algorithme RSA, que vous avez étudié en mathématiques.

Rappel (wikipedia)

Si M est un entier naturel strictement inférieur à n représentant un message, alors le message chiffré sera représenté par

L'entier naturel C étant choisi strictement inférieur à n.

Pour déchiffrer C, on utilise d, l'inverse de e modulo (p-1)(q-1), et on retrouve le message clair M par

---

La clé publique RSA est constituée de deux informations :

Quel est l'exposant de cette clé RSA ?

En RSA l'exposant est souvent 65537

C'est donc avant tout le module qui constitue la clé publique.

La longueur du module est importante pour la sécurité:

plus le module est long, plus il sera difficile de décrypter les messages (sans la clé privée)

Quelle est la longueur (en bits) du module ?

Le module fait 2048 bit = 256 octets.

Si vous comptez, vous verrez qu'effectivement le module est constitué de 256 octets affichés en hexadécimal.

Quel est le premier octet en hexadecimal de ce module ?

On a trouvé l'identité et la clé publique de « www.gandi.net ».

Il ne nous reste plus qu'à trouver la signature.

Quel est l'algorithme de signature utilisé ?

(donnez le champs complet)

On a réussi à trouver les 3 informations importantes de ce certificat:

Il reste un point à comprendre : pourquoi est-ce que notre navigateur fait confiance à "COMODO" ?

Firefox a une liste d'autorités de certification (CA) auxquelles il fait confiance.

On peut voir cette liste dans :

(Édition ou menu) -> préférences -> Vie privée et sécurité -> Certificats -> Afficher les certificats -> Autorités

Dans cette longue liste, vous trouverez une rubrique « COMODO CA Limited »

Dans cette rubrique vous trouverez l'autorité « COMODO RSA Certification Authority ».

Il se trouve que gandi.net est aussi un revendeur de certificats SSL.

Naviguez leur site pour voir leurs offres SSL.

Combien d'euros par an coûte un certificat SSL standard wildcard ?

(wildcard couvre tous les sous-domaines : abc.exemple.org xyz.exemple.org ...)

Quelle est le nom de l'autorité de certification utilisée par ce site ?

(https://moodle.iutv.univ-paris13.fr/)

Depuis 2016, une organisation à but non lucratif appelée Let's Encrypt permet de créer très simplement et gratuitement des certificats.

Ce service a connu un grand succès.

Dans les pages suivantes, on va installer, ensemble, un serveur web https.

Comme on ne peut pas acheter un certificat, on va utiliser un certificat « auto-signé ».

Apache fourni un serveur https, mais il n'est pas activé par défaut.

Il faut activer le support de SSL par le serveur:

sudo a2enmod ssl(cette commande est très simple, elle crée juste un lien symbolique dans /etc/apache2/mods-enabled/)

Ensuite il faudrait créer un « site » (VirtualHost) qui utilise ssl.

Un site existe déjà. Il est défini dans /etc/apache2/sites-available/default-ssl.conf

Il suffit donc de l'activer :

sudo a2ensite default-ssl(cette commande est très simple, elle crée juste un lien symbolique dans /etc/apache2/sites-enabled/)

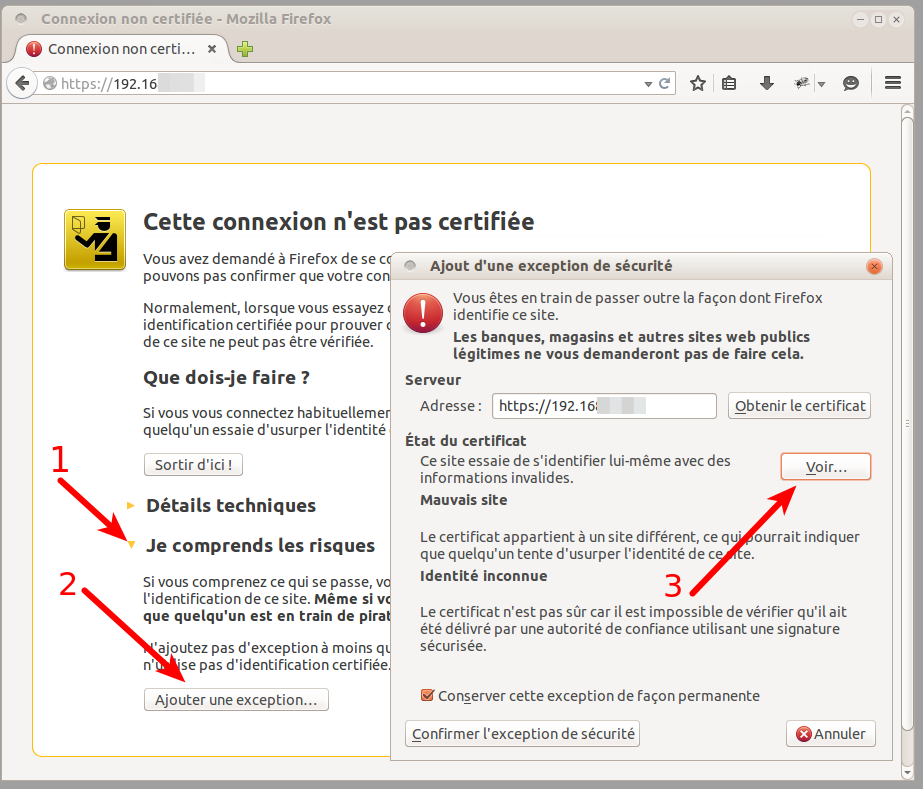

Connectez vous à votre site:

https://192.168.??.??

Vous devriez voir un message d'avertissement comme celui-ci.

En effet, le certificat SSL de ce serveur n'est pas valide.

On va le regarder plus en détail.

Cliquez sur (1) « Je comprends les risques »

Puis sur (2) « Ajouter un exception »

Puis sur (3) « Voir »

On veut comprendre deux choses:

Commençons par la première :

Par qui a été émis ce certificat ?

Est-ce que « machinetp.iutv.univ-paris13.fr » vous semble être une autorité de certification mondialement connue et à la quelle le monde entier peut faire confiance ?

On voulait savoir quelle était l'autorité de certification a émis ce certificat :

c'est « machinetp.iutv.univ-paris13.fr »

Pour communiquer le serveur a besoin de :

1) Une clé privée

2) La clé publique correspondante

3) Un certificat (qui contient aussi la clé publique, l'identité du serveur et la signature)

Comme la clé publique est déjà dans le certificat, et que le serveur peut aussi la calculer à partir de la clé privée, elle n'est pas stockée.

An a donc les deux fichiers suivants :

Regardons la clé privée qui se trouve dans

/etc/ssl/private/ssl-cert-snakeoil.key

Par quels utilisateurs peut être lu ce fichier ?

Lisez le fichier

/etc/ssl/private/ssl-cert-snakeoil.key

Quelle est la première ligne de ce fichier ?

C'est un fichier au format .pem

C'est du binaire encodé en base64.

Pour le lire on peut utiliser la commande:

sudo openssl rsa -in /etc/ssl/private/ssl-cert-snakeoil.key -noout -text

Cette clé utilise l'algorithme RSA (que vous avez vu en mathématiques)

Parmi les informations suivantes, lesquelles peut-on retrouver avec ce fichier :

Regardons maintenant le certificat qui se trouve dans

/etc/ssl/certs/ssl-cert-snakeoil.pem

Par quels utilisateurs peut être lu ce fichier ?

Lisez le fichier

/etc/ssl/certs/ssl-cert-snakeoil.pem

C'est un fichier au format .pem

C'est du binaire encodé en base64.

Pour le lire on peut utiliser la commande:

openssl x509 -in /etc/ssl/certs/ssl-cert-snakeoil.pem -noout -textParmi les informations suivantes, lesquelles peut-on retrouver avec ce fichier :

On a vu :

Il ne nous reste plus qu'à comprendre comment le serveur web Apache utilise ces deux fichiers.

Le fichier de configuration apache pour le site https se trouve ici:

/etc/apache2/sites-available/default-ssl.conf

Il est assez long, la plupart des lignes sont en commentaires (# ...).

Sa structure ressemble à ceci :

...

<Section>

NomDirective1 ValeurDirective1

NomDirective2 ValeurDirective2

...

</Section>

...

Cherchez la ligne qui fait référence au certificat :

/etc/ssl/certs/ssl-cert-snakeoil.pem

Quel est le nom de la directive correspondante ?

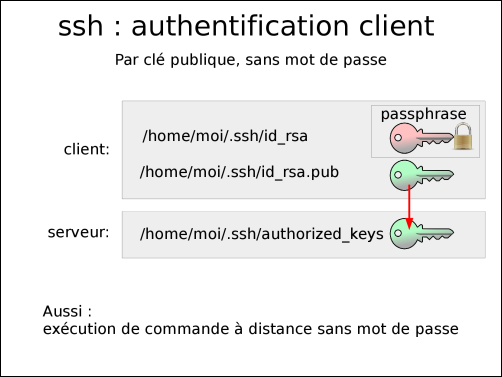

Dans cette partie, on va voir comment se connecter par ssh à une autre machine, en utilisant une clé publique.

Ce système est souvent considéré comme plus sur que l'utilisation d'un mot de passe.

Supposons que karim veut se trouve sur la machine client.org et qu'il veut se connecter sur serveur.com avec un compte appelée "gerant"

Étapes:

Avec ce système, serveur.com peut être sur que c'est bien karim qui se connecte.

Dans les pages suivantes on va essayer ça ensemble.

Tapez la commande

ssh-keygen

Par défaut, elle vous propose de créer la clé dans le fichier ~/.ssh/id_rsa

acceptez (appuyez sur entrée)

Ensuite elle vous demande un "passphrase".

C'est un mot de passe, différent du mot de passe de l'utilisateur, qui sert à protéger la clé privée.

Il vous sera demandé chaque fois que vous voulez utiliser cette clé privée.

On peut choisir de le laisser vide. Dans ce cas, on pourra se connecter par ssh sans rentrer ni mot de passe, ni "passphrase".

C'est très pratique, mais c'est un peu dangereux: si quelqu'un réussit à accéder à vos fichiers, il pourra utiliser vos connexions ssh.

Allez dans votre répertoire ~/.ssh

Regardez son contenu.

Il y a un fichier appelé "id_rsa" contenant la clé privée.

Il y a aussi un fichier avec la clé publique.

Comment s'appelle-t-il ?

Quelle est la première ligne du fichier contenant la clé privée ?

Quel est le premier mot de la clé publique ?

(uniquement le premier mot, avant l'espace)

On a crée une clé privée et un clé publique.

Mais on ne peut rien en faire pour l'instant.

Il faut encore :

On va faire ces étapes ensemble.

Quelle commande doit taper votre voisin pour vous créer un compte ?

Vous avez maintenant un compte sur la machine de votre voisin.

Il reste à :

Transmettez lui votre clé publique (par clé USB, mail, ...).

(il faut toujours vérifier que la clé n'a pas été modifiée lors de la transmission).

Demandez à votre voisin de créer un fichier dans /home/xyz/.ssh/authorized_keys

(où xyz est votre compte sur sa machine)

Ensuite demandez lui d'ajouter votre clé publique dans ce fichier.

(c'est à dire toute la ligne de votre fichier id_rsa.pub)

Beaucoup de serveurs ssh sont configurés pour refuser les connexions par mot de passe, et n'accepte que les connexions par clé.

Cependant, le serveur ssh de votre voisin accepte aussi les mots de passe.

Vous pouvez donc faire les étapes de la Méthode 1 vous mêmes en vous connectant par ssh avec le mot de passe du compte que votre voisin vous à crée.

Maintenant essayez de vous connecter par ssh à la machine de votre voisin

ssh compte@192.168.??.??

Si tout est bien configuré, ssh ne doit pas vous demander de mot de passe (juste le "passphrase" si vous ne l'avez pas laissé vide).

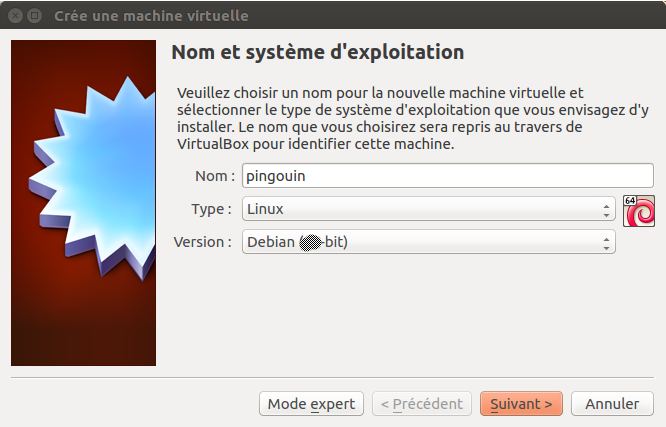

On va commencer par installer VirtualBox, un logiciel permettant de créer des machines virtuelles.

Ce logiciel existe aussi sur Windows et sur Mac, n'hésitez pas à l'utiliser chez vous!

Quelles commande faut-il taper pour installer VirtualBox ?

Lancez la commande "VirtualBox".

Cliquez sur "Nouvelle" pour créer une machine virtuelle.

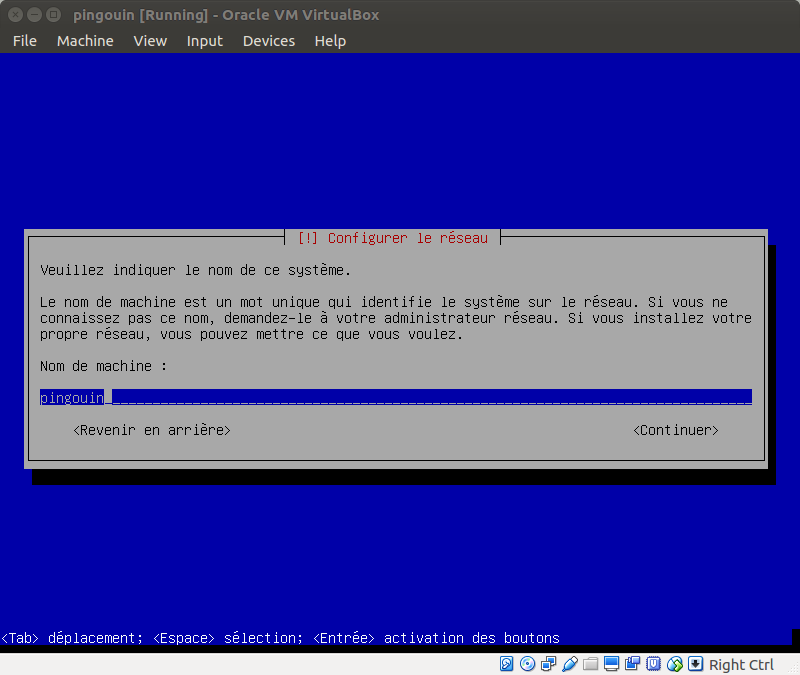

Rentrez le nom que vous voulez donner à votre machine.

Choisissez Linux.

Il reste à déterminer si on veut une machine 32 bits ou 64 bits.

Cherchez sur le web.

Tapez la commande "uname -a"

On veut :

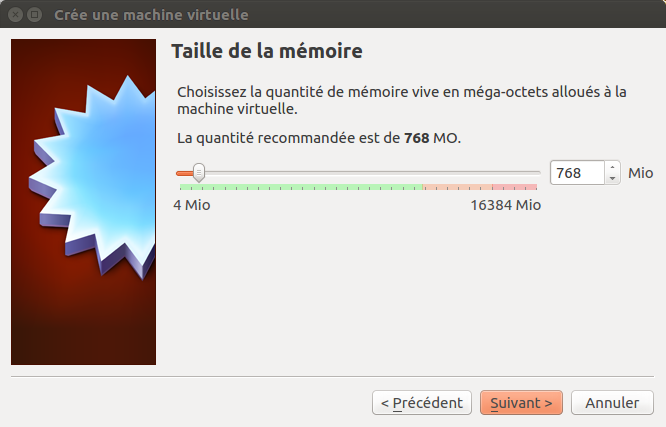

On va prendre un instant pour comprendre combien de mémoire vive (RAM) est généralement utilisée sur différents types de machines.

Ne confondez pas la mémoire vive (RAM) et l'espace de stockage (disque dur, disque flash, carte SD...).

La mémoire vive est effacée à chaque redémarrage. Elle est beaucoup plus rapide que ces espaces de stockage.

Quelques liens:

Dans ce TP, on va créer un petit serveur simple qui n'aura pas besoin de grande chose.

Choisissez ce que vous voulez (minimum 500Mo) en laissant assez de place pour la machine hôte.

(Si vous voulez, chez vous installer un environnement graphique complet, choisissez au moins 1,5Go)

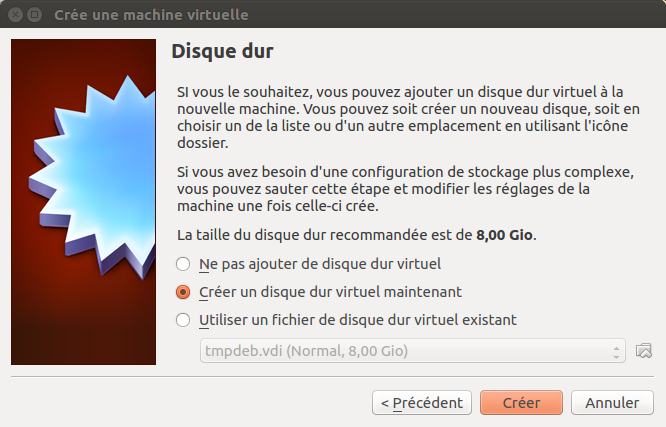

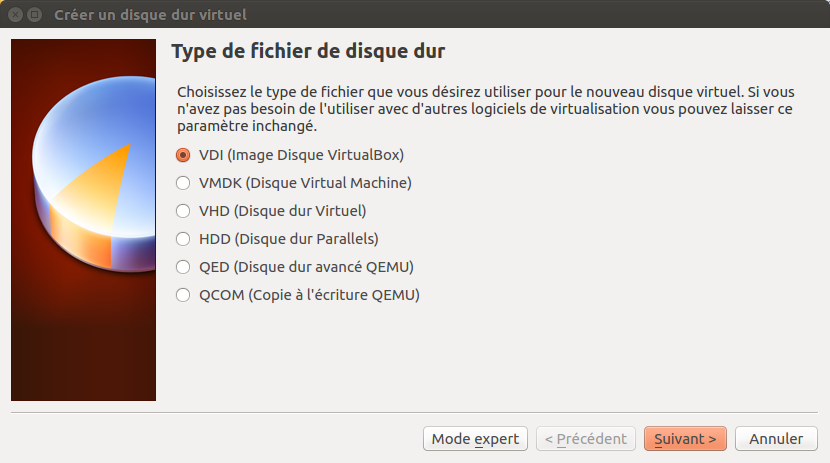

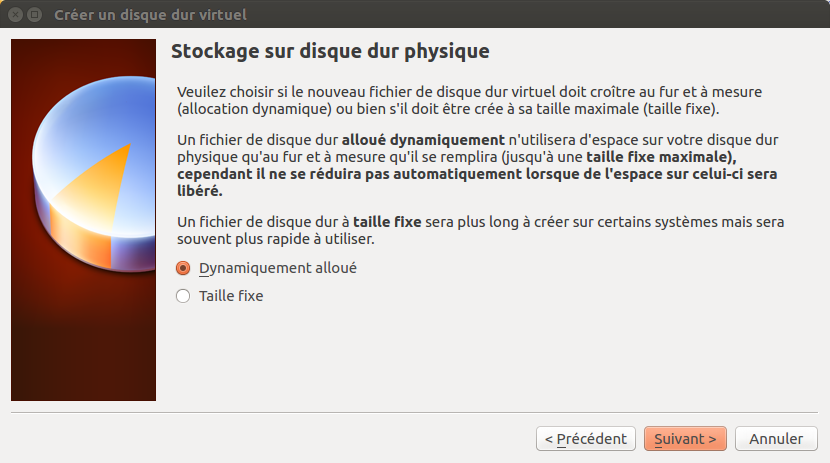

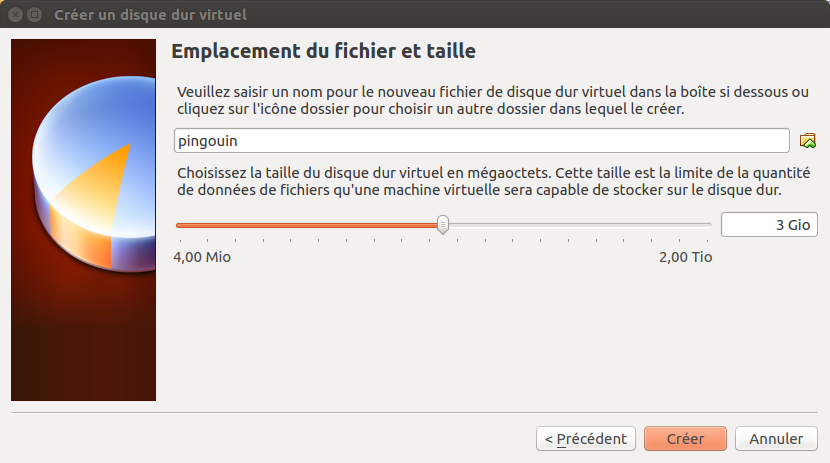

La machine virtuelle a besoin d'un disque dur.

VirtualBox propose de lui créer un disque dur virtuel.

Ce disque dur virtuel sera en réalité un fichier sur la machine hôte.

Vous devez choisir la taille maximum du disque dur.

(Si vous voulez, chez vous installer un environnement graphique complet, choisissez au moins 4Go)

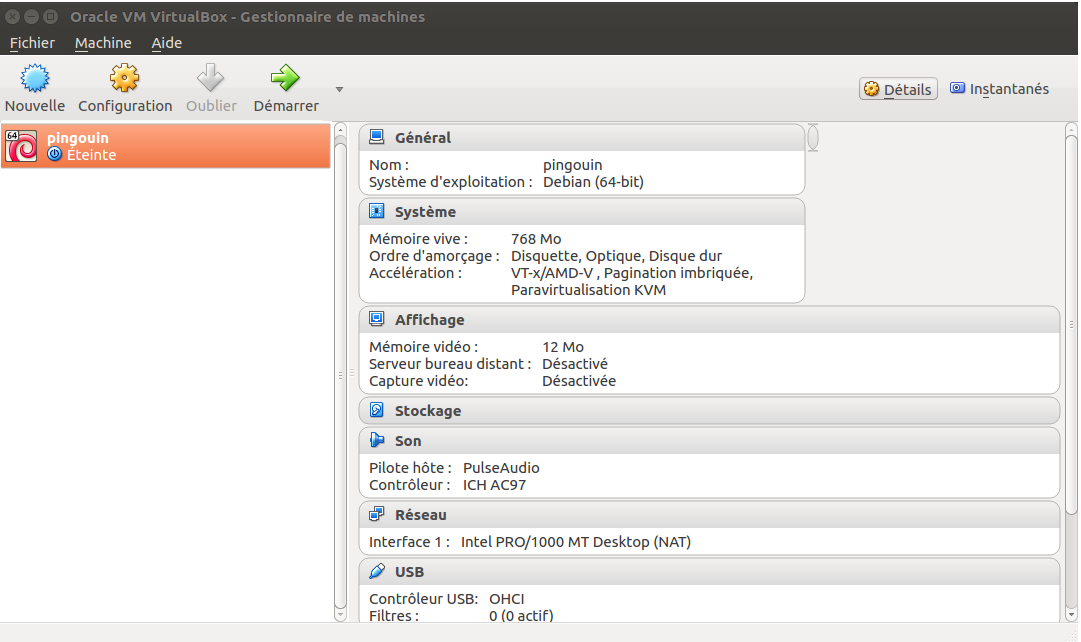

Ça y'est, notre machine virtuelle est crée !

Pour l'instant elle est comme une machine physique qui aurait un disque dur vide.

Dans les pages suivantes, on va installer ensemble le système d'exploitation (Debian 8).

Appuyez sur le bouton "Configuration" et prenez le temps de regarder comment est configurée cette machine virtuelle.

Comme pour une machine physique, la machine virtuelle vous propose des configurations pour la "carte mère", les processeurs, l'affichage, le stockage (disques), le son, etc.

On va installer Debian à partir d'un CD (virtuel).

Sur la page suivante: https://www.debian.org/CD/netinst/

choisissez "amd64" (le lien direct vers le fichier ISO, pas la version bittorrent)

Attendez la fin du téléchargement.

Le fichier téléchargé est un fichier ".iso" . C'est l'"image" d'un CD, c'est à dire, un fichier qui contient toutes les données d'un CD.

On doit maintenant "insérer" ce CD virtuel, dans la machine virtuelle.

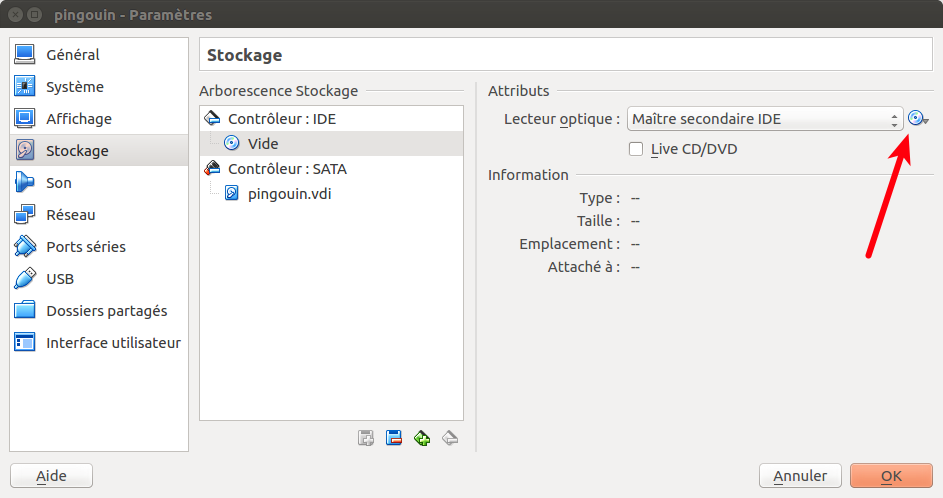

Dans la configuration du "Stockage" de la machine virtuelle vous voyez 2 disques:

Cliquez sur le CD et choisissez votre fichier iso

En regardant la configuration, combien de cartes réseau sont actives sur votre machine virtuelle ?

Votre machine virtuelle a pour l'instant une seule carte réseau.

Avec la configuration "NAT" (par défaut), VirtualBox crée un réseau virtuel entre votre machine virtuelle et le réseau physique de la machine hôte. Le choix "NAT" (par défaut) permet à votre machine virtuelle d'accéder à internet. C'est parfait pour l'instant. Plus tard, on lui ajoutera une deuxième carte réseau pour pouvoir s'y connecter par ssh (ou autre).

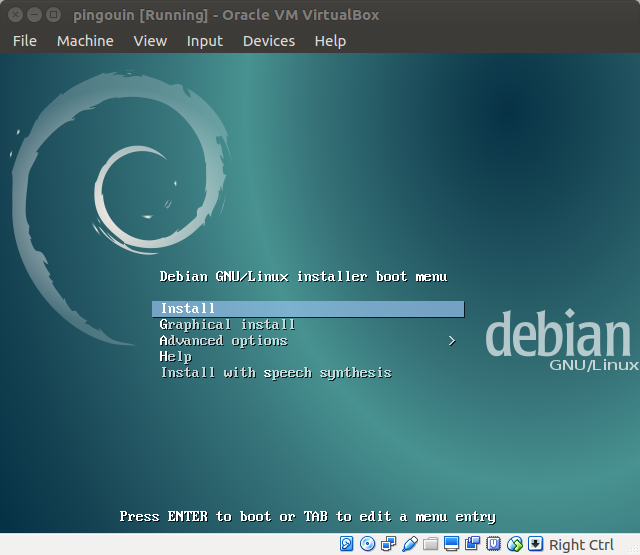

Démarrez votre machine virtuelle.

Choisissez "Installer".

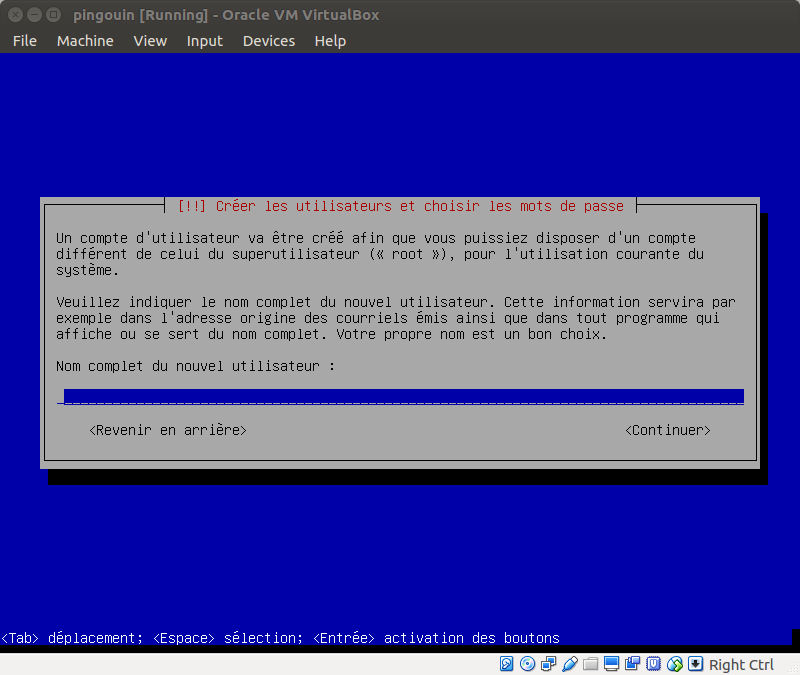

À chaque étape, prenez le temps de lire les indications :

Quelques petites révisions ...

Quel est le fichier où est enregistrée la liste des utilisateurs du système ?

Dans quel répertoire se trouvent les fichiers personnels des utilisateurs ?

Dans quel fichier sont enregistrés les mots de passe des utilisateurs ?

Après avoir acheté un disque dur vide, avant de l'utiliser, on doit "découper" son espace en plusieurs "morceaux".

Comment s'appelle un "morceau" ?

Rentrez le informations (nom, login, mot de passe) pour créer un utilisateur.

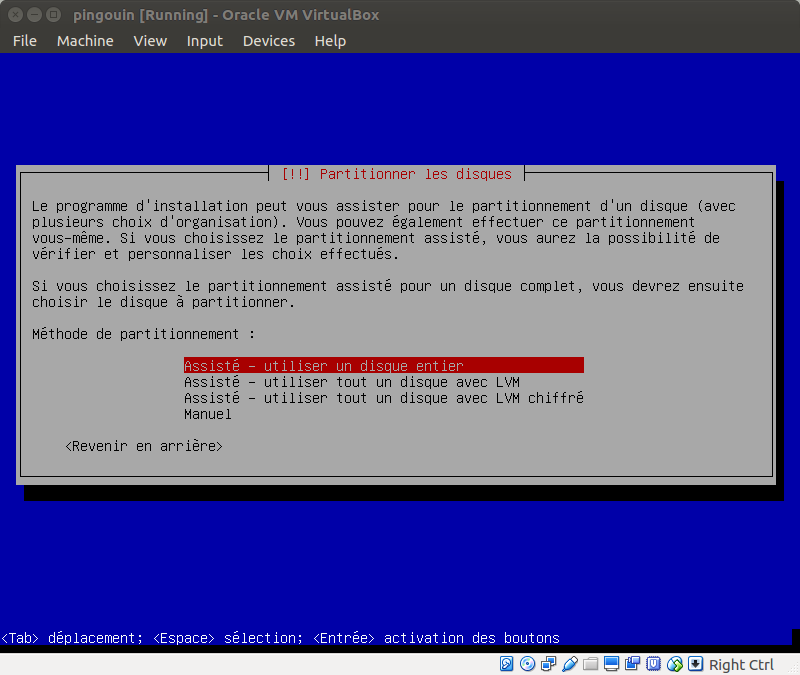

L'installateur vous propose de partitionner votre disque (découper son espace en "morceau").

On va faire ça ensemble dans les pages suivantes.

Révisions...

Quel est le périphérique correspondant au premier disque SATA ?

(donnez le chemin complet)

L'installateur vous propose une interface graphique pour partitionner.

Si vous deviez le faire à la main, quelle commande taperiez vous pour partitionner ce disque ?

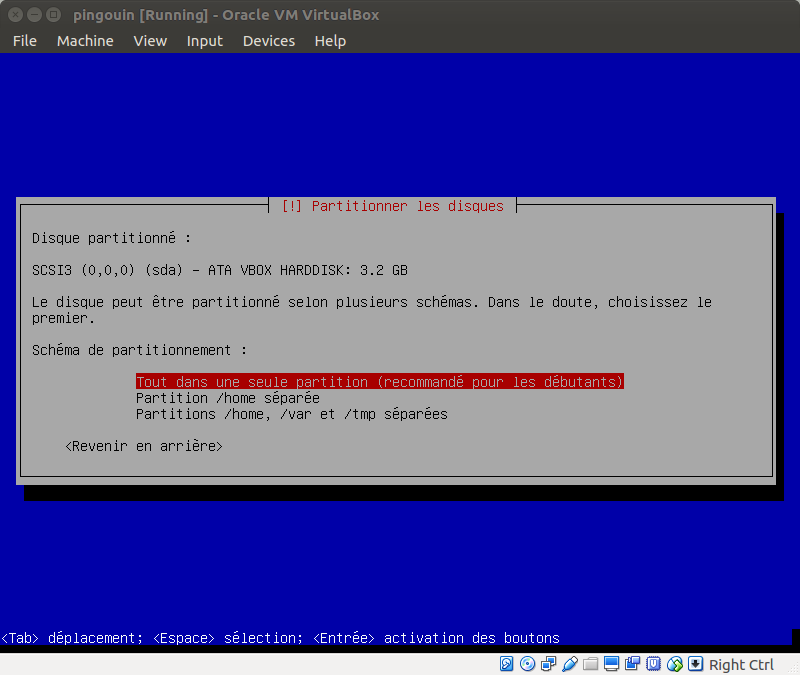

Comme c'est une installation simple, on va mettre tous nos fichiers sur une seule partition.

L'installateur a crée une deuxième partition.

A quoi sert-elle ?

(terme technique en anglais)

A quoi sert le "swap" ?

Confirmez.

L'installateur installe les paquets contenus dans le CD virtuel, qui constituent le "système de base".

Attendez la fin de l'installation.

L'installateur veut maintenant chercher des paquets supplémentaires sur un serveur sur internet.

Il vous demande de choisir un pays et un serveur proches.

Choisissez ce qui vous semble le mieux.

Laissez faire la mise à jour de la liste des paquets.

Dites "non" pour l'étude statistique.

Révisions...

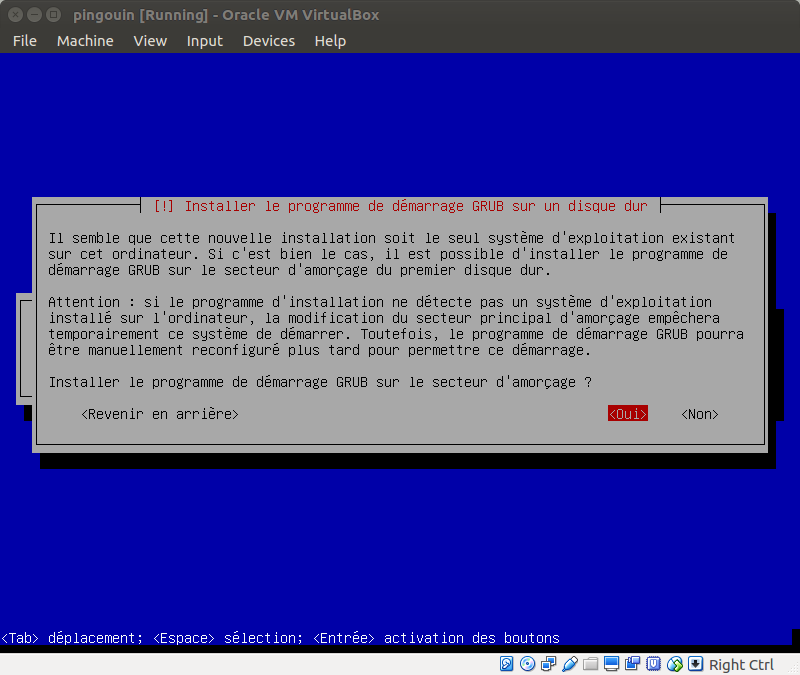

Au tout début du disque, avant la première partition, il existe un espace qui contient deux choses:

Comment s’appelle cet espace au début du disque ?

Comment s’appelle le logiciel, utilisée à l'IUT, qui se lance du secteur d'amorçage et qui permet (entre autres) de choisir le système d'exploitation (à l'IUT: Linux/Windows) ?

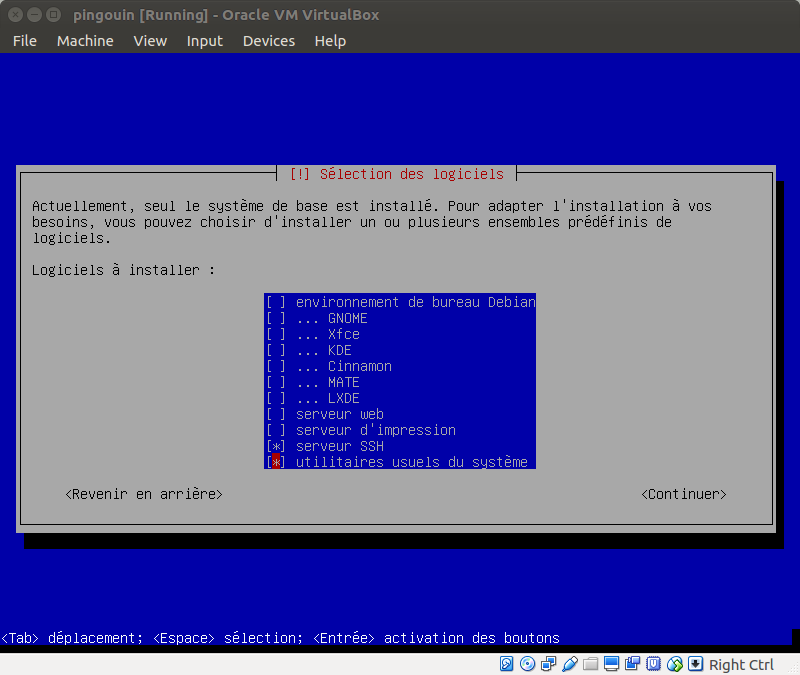

L'installateur vous demande de choisir le type de système que vous voulez installer.

On veut une installation minimale, choisissez uniquement le "serveur ssh" et les "utilitaires usuels".

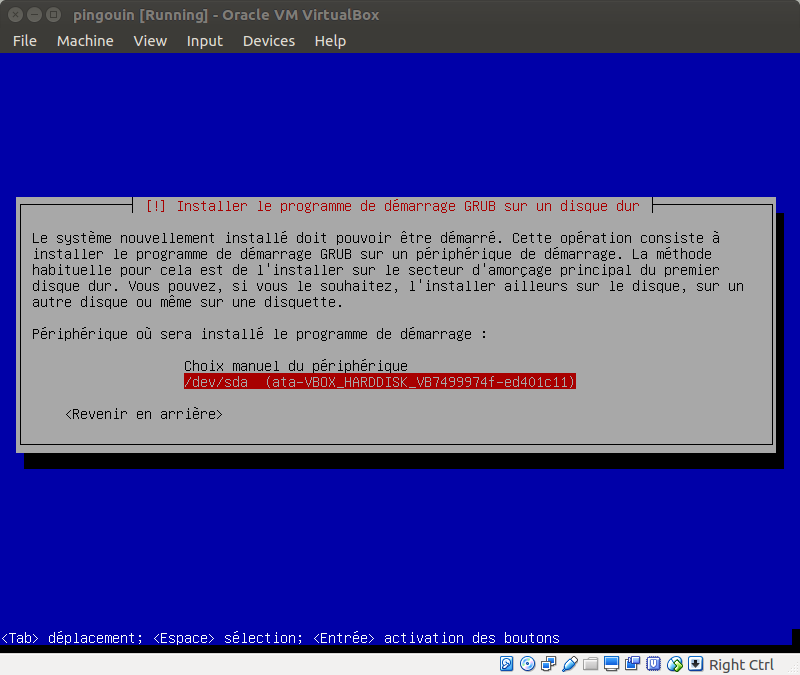

L'installation est presque finie.

Il ne reste plus qu'à installer Grub dans le secteur d'amorçage, c'est à dire, le petit programme au début du disque qui permet de démarrer la machine (et parfois de choisir le système d'exploitation).

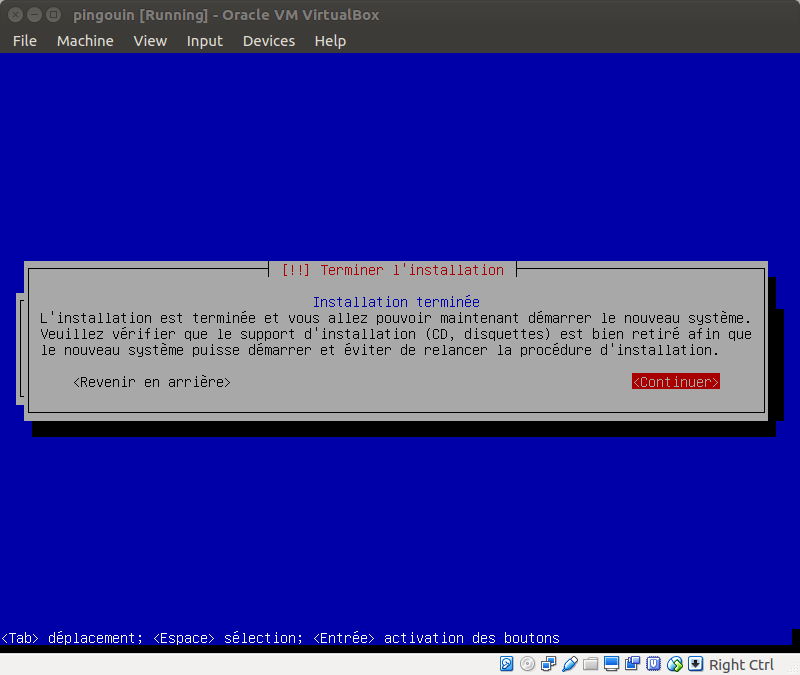

L'installation est finie !

Vous n'avez pas besoin de "retirer" le CD.

Appuyez sur "continuer" et laissez redémarrer la machine.

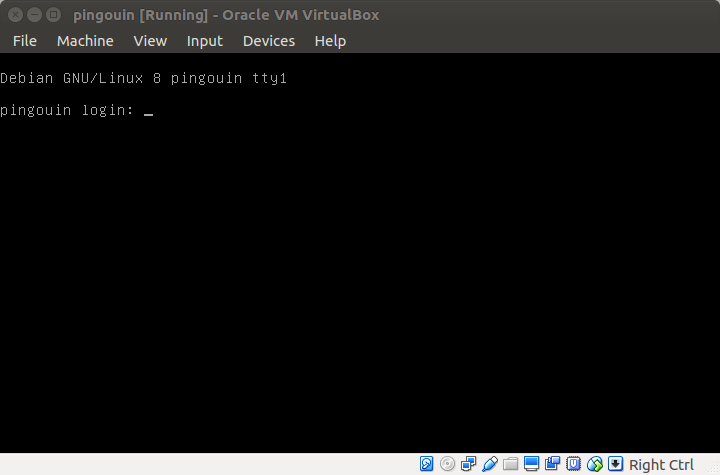

Après le démarrage, vous devez atteindre la console :

Félicitations, vous avez installé un système Debian!

Connectez vous et vérifiez que tout fonctionne bien.

On veut se connecter par ssh depuis la machine hôte sur la machine virtuelle.

Actuellement, la machine virtuelle a une "carte" réseau virtuelle qui lui permet de se connecter à internet, mais ce "réseau" virtuel n'est pas accessible depuis l'hôte.

Dans les pages suivantes on va donc :

Ces deux "cartes" virtuelles sont "connectées" par un réseau virtuel.

... C'est comme si on avait ajouté des vraies cartes réseaux sur les deux machines connectées par un câble réseaux ...

Éteignez la machine virtuelle.

Pour créer la "carte" réseau sur l'hôte, tapez:

VBoxManage hostonlyif createComment s'appelle la nouvelle carte réseau sur l'hôte ?

VBoxManage hostonlyif ipconfig vboxnet0 --ip 172.20.0.1

(celle qui apparaît en plus de eth0 lo et eth1)

(en cas de doute tapez /sbin/ifconfig -a)

On a crée une "carte" (interface) sur l'hôte.

Il nous reste à en créer une sur la machine virtuelle.

Dans la configuration réseau de la machine virtuelle, activez une deuxième carte réseau, en choisissant "Réseau privé hôte".

Démarrez la machine virtuelle.

Les deux cartes réseaux sont crées.

Il nous reste à configurer le réseau dans la machine virtuelle.

Connectez vous en tant que root sur la console de la machine virtuelle.

tapez la commande "ip addr"

Attention: sur les systèmes récents (systemd) les interfaces réseau ne s'apellent plus "eth0", "eth1" ...

Elles ont des noms plus compliqués, comme "enp0s3"

Vous verrez 3 interfaces réseau:

On va maintenant la configurer:

Ajoutez les lignes suivantes dans /etc/network/interfaces

en remplaçant e??? par le nom de votre interface.

auto e???Tapez ensuite "ifup e???" (en remplaçant e??? par le nom de votre interface)

iface e??? inet static

address 172.20.0.100

netmask 255.255.255.0

Vérifiez que tout va bien (ifconfig)

L'adresse IP de la machine virtuelle est 172.20.0.100

Vérifiez que la machine virtuelle répond au ping depuis la machine hôte.Connectez vous par ssh.

Attention: la connexion par ssh en tant que root n'est pas permise par défaut, utilisez le compte que vous avez crée.

On a fini d'installer la machine virtuelle!

Dans les pages suivantes on va configurer, ensemble quelques éléments de la machine virtuelle.

Sur Debian, la commande "sudo" n'est pas installée par défaut.

Connectez vous à votre machine par ssh et tapez "su -" pour devenir root.

Quelle commande faut-il taper pour installer "sudo" ?

Il faut maintenant configurer le système pour que votre utilisateur puisse utiliser sudo.

Pour ça, on va ajouter votre utilisateur au groupe "sudo".

Dans quel fichier sont configurés les groupes ?

Avec un éditeur de texte ajoutez votre utilisateur au groupe sudo dans /etc/group

Copiez collez la ligne ici, telle que vous l'avez modifiée:

De la même manière, ajoutez votre utilisateur au groupe adm.

Il nous servira plus tard, notamment pour faciliter la lecture de certains fichiers log.